Россия и Китай обсуждают создание системы киберзащиты

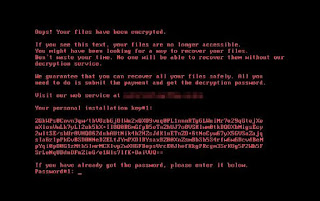

Страны обсудят создание телекоммуникационного оборудования для предотвращения кибератак. Россия и КНР обсудят вопросы создания телекоммуникационного оборудования для противодействия возможным кибератакам на критическую инфраструктуру. Об этом сообщил вице-премьер РФ Дмитрий Рогозин по итогам 21-го заседания Российско-китайской комиссии по подготовке регулярных встреч глав правительств. «Договорились о том, что на одной из ближайших площадок партнерства между Россией и Китаем мы обсудим вопросы создания доверенного телекоммуникационного оборудования для того, чтобы воспрепятствовать возможным кибератакам», - приводит слова Рогозина «ТАСС». В рамках комиссии также обсуждалась тема цифровой экономики и, в частности, говорилось о планах президента РФ и российского правительства по переходу на цифровую экономику, а также ее зависимость от внешних воздействий на информационную среду, рассказал вице-премьер. По его словам, Россия прекрасно понимает, что «если идет такая волна критики а